Der Deutsche Mittellstands-Bund fordert: Digitale Sicherheit muss zur Chefsache werden. Jede Unternehmensgröße und Unternehmensform kann betroffen sein. Kleine und mittlere Unternehmen sind häufig vergleichsweise schlecht geschützt und damit gefährdet. Das Thema digitale Sicherheit wurde im Mittelstand lange vernachlässigt, sollte aber höchste Priorität haben. (DBM)

Schnelle Hilfe für Unternehmen

Standortbestimmung in kürzester Zeit

- Unternehmenswerte, individuelle Schwachstellen & Bedrohungen

- Definition von Gegenmaßnahmen

- Simulation einer Cyber Attacke

- Entwicklung einer belastbaren Strategie

Unterstützung von internen Ressourcen

Optional begleiten wir Ihre Organisation und unterstützen Sie dabei, Routinen gezielt auszugliedern und das Sicherheitsniveau Ihrer Organisation nachhaltig zu optimieren.

Schnelle Hilfe für Unternehmen

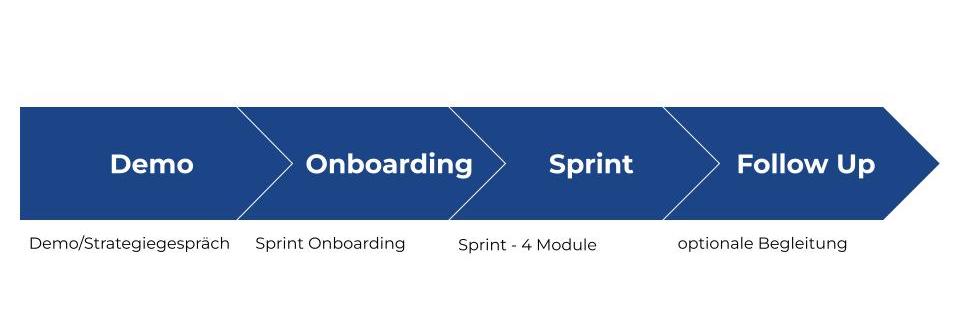

Sprints

Bestandsaufnahme in 2 Wochen

Standortbestimmung in kürzester Zeit

- Unternehmenswerte, individuelle Schwachstellen & Bedrohungen

- Definition von Gegenmaßnahmen

- Simulation einer Cyber Attacke

- Entwicklung einer belastbaren Strategie

Unterstützung von internen Ressourcen

Optional begleiten wir Ihre Organisation und unterstützen Sie dabei, Routinen gezielt auszugliedern und das Sicherheitsniveau Ihrer Organisation nachhaltig zu optimieren.

Bringen Sie Ihr Unternehmen auf den aktuellen Stand – werden vom Gejagten zum Jäger.

Kurzfristige Statusaufnahme und begleitende Unterstützung

So sorgfältig wie nötig und so reduziert wie möglich

Neutral und unabhängig

keine Präferenz von

Plattformen oder Dienstleistern

Bewährte Routinen und Methoden

nicht das Rad neu erfinden

sondern Best Practices nutzen

Unternehmensindividuell

nicht eine Lösung für alle, sondern individuell auf den Bedarf zugeschnittene Maßnahmen

Zielgerichtet und effizient

Ressourcen sparen für das Unternehmen

Keine Hidden Agenda

keine langfristigen Verbindungen und kostspieligen Verpflichtungen

Sprints

Unternehmenswerte

Bedrohungen

Red Team Simulation

Cyber Security Strategie & Roadmap

Die Betrachtung Ihrer Risiken beginnt mit der Erhebung der Unternehmenswerte.

Die Betrachtung Ihrer Risiken durch die aktuell relevanten CyberSecurity-Bedrohungen.

Eine Simulation zeigt, wie gut die geplante Verteidigung einem realen Angriff standhält.

Der Aktionsplan formuliert die Initiativen und Rollenteilung mit Dienstleistern und Quellen.

Ziel

Identifikation der Vermögenswerte, Angriffsflächen und Risiken, die sich aus Datenausleitung ergeben.

Ziel

Bestandsaufnahme der potentiellen Bedrohungen und Risiken, die sich aus Digitalisierung ergeben.

Ziel

Dieses Modul hilft dabei, ihre Fähigkeit zu erkennen, Cyber-Angriffe zu erkennen und angemessen zu reagieren.

Ziel

Lastenheft mit verbindlichen Richtlinien und Policies zur Erkennung von Bedrohungen und Reaktionen auf Vorfälle.

Schwachstellen

- Zugriff- / Zutrittssicherung

- Nicht mehr genutzte Server

- Dezentrale Anschaffung von IT Systemen

- Bring Your Own Device – Richtlinie

- Passwort Richtlinien

Faktor Digitalisierung

Die Digitalisierung verändert die Arbeit und ermöglicht neue Geschäftsmodelle. Die Technologien schaffen aber zusätzliche Schwachstellen. Unternehmen und Organisationen müssen sich gegen neue Angriffsflächen schützen.

Attacken und Konsequenzen

Basierend auf den Ergebnisse aus dem Sprint Modul 1 und Sprint Modul 2 simulieren wir Attacken und ihre Konsequenzen.

Verhalten & Training

- Spezifikation der Verhaltensweisen und Trainingsmaßnahmen

- Spezifikation der Kommunikationsleitfaden

- Kontrollen

Ergebnis

- Die individuellen Vermögenswerte und Angriffsflächen sind identifiziert.

- Ungesicherte Werte und Risiken sind identifiziert.

Ergebnis

- Die spezifischen Bedrohungen sind identifiziert.

- Resultierende Risiken sind bewertet.

Ergebnis

Die Tauglichkeit der Abwehrmaßnahmen ist dokumentiert.

Der resultierende Schaden ist dokumentiert.

Ergebnis

- Lastenheft zu Richtlinien und Policies.

- Übersicht zu Dienstleistern und Quellen

- Roadmap mit den anstehenden Aufgaben und Prioritäten für das Unternehmen

Sprints

Unternehmenswerte

Identifikation der Vermögenswerte, Angriffsflächen und Risiken, die sich aus Datenausleitung ergeben.

Ergebnis

- Die individuellen Vermögenswerte und Angriffsflächen sind identifiziert.

- Ungesicherte Werte und Risiken sind identifiziert.

Bedrohungen

Bestandsaufnahme der potentiellen CyberSecurity-Bedrohungen und Risiken, die sich aus Digitalisierung ergeben.

Ergebnis

- Die spezifischen Bedrohungen sind identifiziert.

- Resultierende Risiken sind bewertet.

Red Team Simulation

Eine Simulation zeigt, wie gut die geplante Verteidigung einem realen Angriff standhält.

Ergebnis

Die Tauglichkeit der Abwehrmaßnahmen ist dokumentiert.

Der resultierende Schaden ist dokumentiert.

Cyber Security Strategie & Roadmap

Der Aktionsplan formuliert die Initiativen und Rollenteilung mit Dienstleistern und Quellen.

Ergebnis

CyberSecurity Strategie, Richtlinien und Policies.

Übersicht zu Dienstleistern und Quellen

Roadmap mit den anstehenden Aufgaben und Prioritäten für das Unternehmen

Mentoring

Das anschließende optionale Mentoring hilft Ihnen bei der Umsetzung Ihrer Cybersicherheits-Strategie.

Umsetzung

Begleitende Initiativen

Content

- Verhaltensweisen und Trainingsmaßnahmen

- Vorlagen und Erfahrungen von außen

- Maßnahmen und Routinen

- Anbieter Auswahl

- Anforderungsmatrix

- Referenz Anbieter

- Projekt Büro

- Threat Hunting

- Unternehmenswerte, individuelle Schwachstellen & Bedrohungen

- Definition von Gegenmaßnahmen

- Simulation einer Cyber Attacke

- Entwicklung einer belastbaren Strategie

Mentoring

Das anschließende optionale Mentoring hilft Ihnen bei der Umsetzung Ihrer Cybersicherheits-Strategie.

Umsetzung

- Verhaltensweisen und Trainingsmaßnahmen

- Vorlagen und Erfahrungen von außen

- Maßnahmen und Routinen

Begleitende Initiativen

- Anbieter Auswahl

- Anforderungsmatrix

- Referenz Anbieter

- Projekt Büro

- Threat Hunting

Content

- Unternehmenswerte, individuelle Schwachstellen & Bedrohungen

- Definition von Gegenmaßnahmen

- Simulation einer Cyber Attacke

- Entwicklung einer belastbaren Strategie

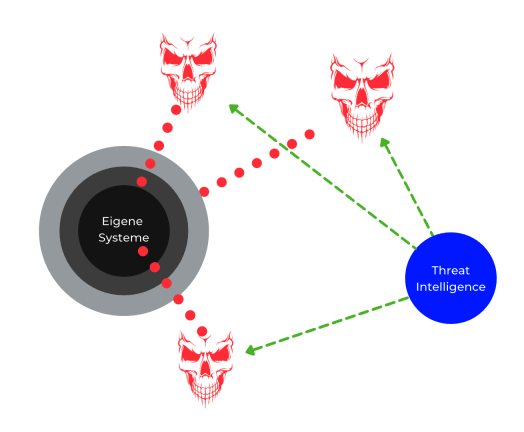

Methodik

Threat Intelligence liefert die Bedrohungslage

C84 Recommendations, Reportings, Early Warnings

Threat Hunting - vom Gejagten zum Jäger

Threat Intelligence benötigt keinen Zugang zu den Kernsystemen der Organisation. Ein Threat Intelligence Service liefert aktuelle Informationen zur Bedrohungslage der IT-Sicherheit durch Cyberangriffe und andere Gefahren. Hierfür sammelt C84 Daten aus unterschiedlichen Quellen im Open-, Social-, Deep und Dark-Web und stellt sie in aufbereiteter Form zu Verfügung.

Threat Hunting ist eine proaktive Methode zur Verbesserung der Cyber Security. Sie sucht in Netzwerken und IT-Umgebungen präventiv nach potenziellen Bedrohungen. Im Gegensatz zu klassischen Ansätzen wird nicht gewartet, bis es konkrete Anzeichen für einen Angriff gibt. Der Prozess des Threat Huntings ist gekennzeichnet durch manuelle Tätigkeiten unterstützt von automatisierten Techniken und Tools.

FAQ

Most frequent questions and answers

Durch das Sprint Programm führen 2 Senior Consultants. Nach dem Strategiegespräch und einem Onboarding werden 4 Remote Workshops durchgeführt.

Wenn die Voraussetzungen beim Kunden gegeben sind, kann der Sprint innerhalb von 2 Wochen durchgeführt werden.

Das Mentoring erfolgt optional im Anschluss an die Sprints auf Basis der dort erarbeiteten Roadmap.

Wir kümmern uns um die Datenerfassung und unterstützen unsere Kunden in geplanten Zoom-Calls an sieben Tagen in der Woche.

Mögliche Berichtsformate sind

- PPT / G Folien / PDF

- Daten-RSS-Feeds

- Airtable-Ansichten

- Benutzerdefinierte Portale

Der Zugriff auf Daten des Kunden ist sparsam und begrenzt sich auf das, was im Rahmen des Projekts erforderlich ist. Nach Abschluss des Projekts werden die Daten aus den Systemen des Auftragnehmers gelöscht.

Wir kommen ohne Knebelverträge und es gibt keine langfristigen Abhängigkeiten.

Ausgewählte Referenzen

Kontakt - erfahren Sie mehr in einem Strategiegespräch

Vereinbaren Sie ein unverbindliches Strategiegespräch und eine Demo!